DFL-860E Настройка безопасности Wi-Fi в корпоративной сети

Раздел(ы): Маршрутизаторы аппаратные

Просмотры: 10114

Комментарии: 1

Возникла необходимость предоставить гостевой доступ посетителям организации по Wi-Fi безо всяких ограничений, то есть без фильтрации сервисов и ресурсов. Но при этом Wi-Fi должен быть полностью изолирован от существующей корпоративной сети. А решение должно быть реализовано на имеющемся оборудовании в организации. Для гостевого доступа использовать самый простой Wi-Fi роутер типа D-Link DIR-620.

Доступ в интернет осуществляется через шлюз D-Link DFL-860E. Изделие, как говорится, не для средних умов. Но в умелых руках замечательно работает.

D-Link DFL-860E на борту имеет два WAN порта для доступа к провайдеру(ам) порт DMZ и строенный 8-ми портовый коммутатор.

Самая приятная для нас фича этого шлюза, исходя из текущей задачи, это поддержка VLAN на основе портов. То есть порты встроенного коммутатора можно вручную настроить для работы с VLAN.

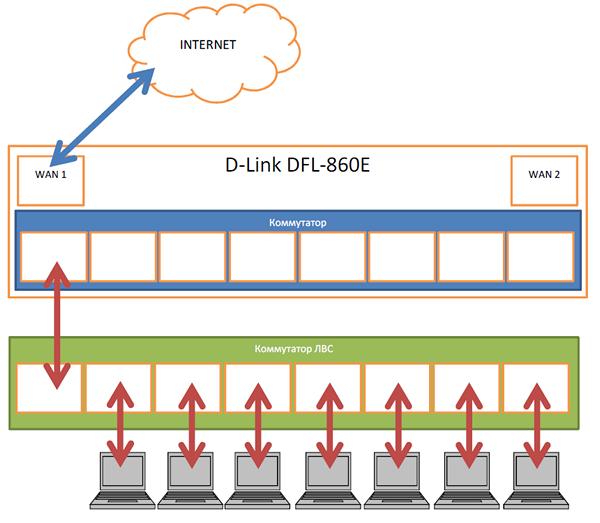

На момент постановки задачи по изоляции гостевого Wi-Fi структурная схема корпоративной сети выглядела примерно следующим образом.

Если подключить Wi-Fi маршрутизатор в любой порт одного из коммутаторов, будь-то встроенный коммутатор DFL-860E или коммутатор локальной сети, то внешний порт маршрутизатора окажется с локальной сети, что неприемлемо с точки зрения безопасности. Хотя конечно Wi-Fi клиенты останутся за NAT Wi-Fi маршрутизатора и в другой подсети.

Разделение сетей на основе VLAN

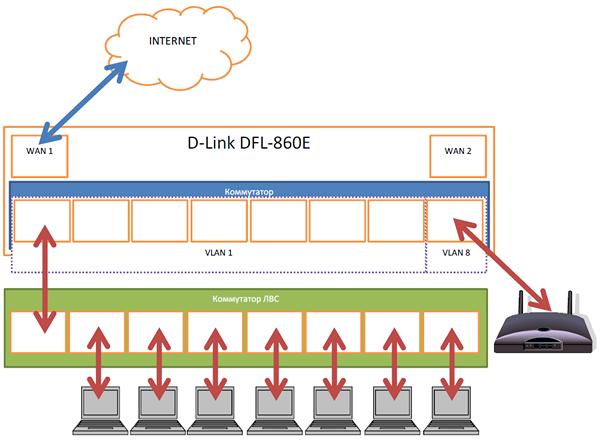

Чтобы пакеты из Wi-Fi маршрутизатора гарантированно не ходили в корпоративную локальную сеть необходимо их изолировать. Как минимум на уровне виртуальных сетей. Как известно пакеты сети VLAN1 никогда не попадут в сеть VLAN2 и наоборот. То есть все будет работать так, как буд-то это два отдельно стоящих коммутатора не связанных между собой.

А как писалось выше, встроенный в шлюз DFL-860E коммутатор поддерживает VLAN на уровне портов. Что собственно нам и надо. Поэтому модернизированная структурная схема будет выглядеть примерно так:

Настройка DFL-860E

Как это задумано в DFL-860E вначале создадим предопределенные переменные, а потом будем их использовать для настройки.

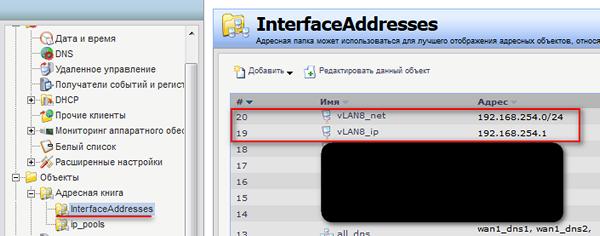

Выделяем IP адресацию для новой VLAN подсети. Которая должна отличаться от основной сети. К примеру такую (основная сеть использует адресацию 172.16.222.X):

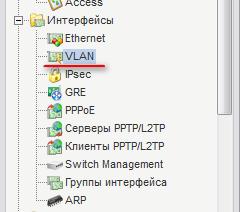

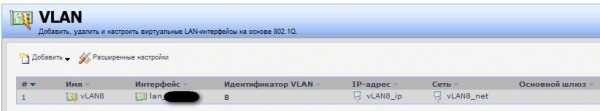

Затем в интерфейсах VLAN настраиваем новую виртуальную подсеть.

Обратите внимание, что не надо заполнять значение основного шлюза.

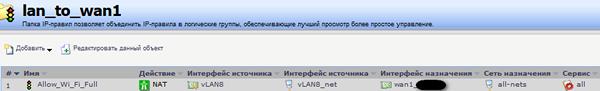

Настраиваем правило доступа LAN-to-WAN для VLAN8 и размещаем его в самом верху.

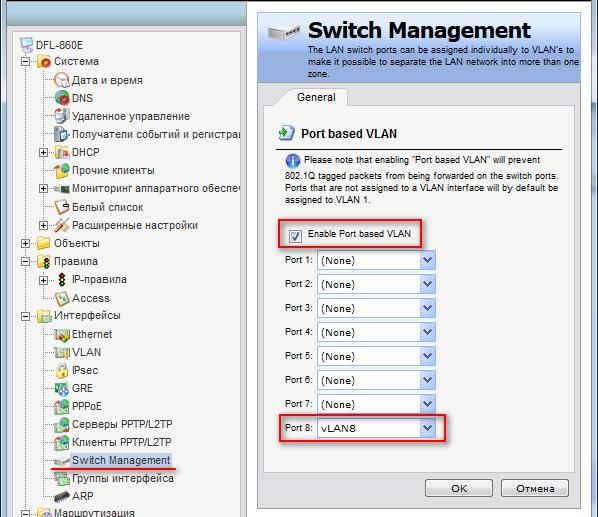

И теперь самое главное — настраиваем VLAN на каждом порту. Порты на которых такая настройка не произведена автоматически попадают в VLAN1. В интерфейсе DFL-860E это можно сделать следующим образом:

Теперь можно осуществить коммутацию, а именно подключить Wi-Fi маршрутизатор к 8-му порту встроенного коммутатора DFL-860E.

Результаты настройки D-Link DFL-860E

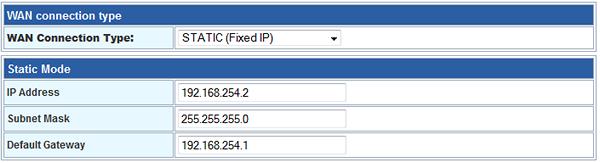

Что получили. Изолированную сеть VLAN8 на 8-м порту встроенного коммутатора. VLAN8 имеет неограниченный доступ к порту WAN1 основного шлюза корпоративной сети DFL-860E. IP-адресация этой подсети отличается от основной адресации корпоративной сети. Порту номер 8 встроенного коммутатора присвоили статический IP адрес. Будем его использовать в качестве адреса шлюза по-умолчанию для WAN порта Wi-Fi маршрутизатора.

Настройка маршрутизатора DIR-620 с прошивкой Wive-NG

Предложенное решение несколько «сырое», так как в нем отсутствуют контроль за подключением, авторизация, мониторинг и ограничения. Но оно полностью справляется с задачей безопасного разделения гостевой сети Wi-Fi и корпоративной сети предприятия.

Контроль же за ограничениями гостевой Wi-Fi сети (скорость, доступ к ресурсам, пароли) возложим на точку доступа в лице роутера DIR-620 или подобное устройство, которое будет использовано для организации гостевой Wi-Fi сети.

Сделал как написано в статье , не работает ( wifi роутер не видит интернет

Может что-то осталось за кадром ? Надо ли делать отдельную таблицу маршрутизации для vlan8 ?